|

4000156919 |

来源:巨灵鸟软件 作者:进销存软件 发布:2014/10/15 浏览次数:6661

六、消除默认安装目录风险

Windows NT/2000默认安装路径是在系统主分区的\WINNT目录下,在安装时可以修改它的安装路径,如C:\WINNT可以改为C:\WINDOW或D:\WINNT等;改变默认安装目录对合法用户不会造成任何影响,但对于那些企图通过类似WEB服务器的漏洞或者缺陷来远程访问文件的攻击者来说就大大地增加了难度。

七、取消默认系统帐号风险

对于在Windows NT/2000默认系统帐号,如administrator,guest等都必须改名,对于其它一些帐号,比如IUSR_机器名是在安装IIS后产生的,对其也必须改名。因为改变Administrator帐户的名字,可以防止黑客对缺省命名的帐户进行攻击,这个措施可以解决一系列的安全漏洞,一旦帐号被他人窃取或攻破,整个网络系统便无任何安全性可言了。

所以应为系统管理员和备份操作员创建特殊帐户,系统管理员在进行特殊任务时必须用这个特殊帐户注册,然后注销。所有具有Administrator和备份特权的帐户绝对不能浏览Web。所有的帐户只能具有User或者PowerUser组的权限,对于Guest帐户,默认是无口令的,所以最好能停止使用Guest帐户。

注:停用Guest帐户,可能会给win9x用户通过网上邻居访问服务器带来“无权限访问”的错误。解决方法是在服务器中添加win9x机器上的用户名或者启用guest帐号。

八、删除默认共享风险

Windows NT/2000出于管理的目的自动地建立了一些默认共享,包括C$,D$磁盘共享以及ADMIN$目录共享等。尽管它们仅仅是针对管理而配置的,但仍成为一个没必要的风险,成为攻击者的目标。

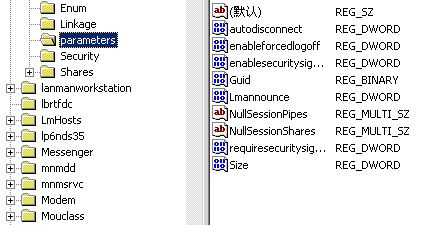

我们打开注册表(见第二章第一节第二知识点图示,以下同)。 在主键HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanServer\Parameters目录下,创建一个叫AutoShareServer的键值,类型为DWORD(双字节)并且值为0,来禁止这些共享;再创建一个键值名为AutoShareWks的双字节值,修改键值为0。

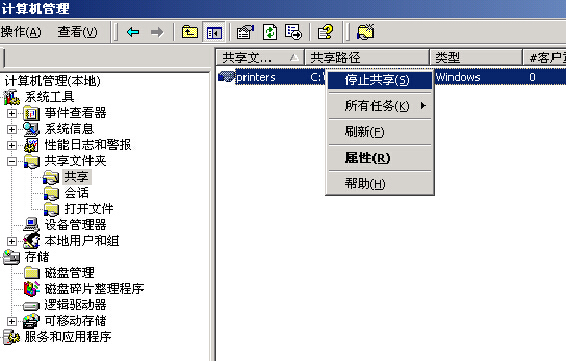

最后,请重新启动计算机生效。 同样可以通过控制面板里面的管理工具来暂时取消共享。选择“计算机管理”程序,选择“共享文件夹”,在相应的共享文件夹上按右键,选择“停止”共享即可。不过在系统重新启动后,IPC$ 和printer$会再次共享。

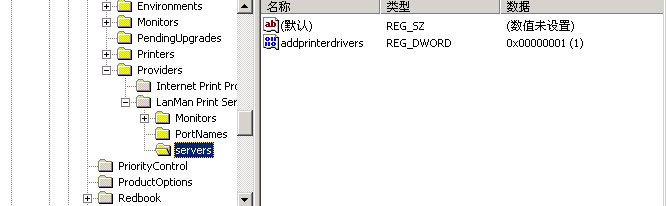

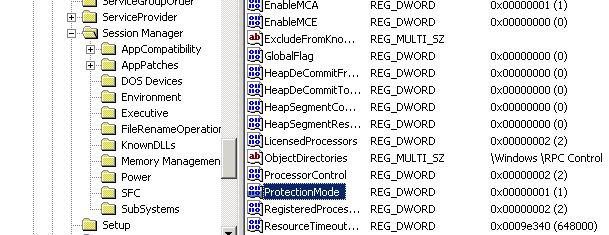

Windows NT/2000的打印机驱动是以完全控制权限运行在操作系统级别。缺省情况下,任何人都可以在Windows NT/2000中安装打印机驱动,这种默认权限使系统很易遭受木马攻击。攻击者可以建立假的打印机驱动而实际上进行了其它的活动,例如,开启后门等。 因此,要严格限制用户拥有安装的权限,只允许管理员组和打印机操作员可以安装打印驱动,具体可以打开注册表,在主键HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print\Providers\LanMan Print Services中增加类型为DWORD(双字节)的AddPrintDrivers项,并设置其值为1。 最后,请重新启动计算机生效。 我们应该严格限制打印机、串口等共享对象,使其只能被管理员使用,由于这种限制可以影响许多程序,比如在一局域网中的服务器上的共享打印机,设置了权限控制后,一般用户就无法进行网络打印了。所以在应用这种限制时要考虑是否该服务器对外提供了这些服务。如果没有提供可以使用下面的方法来进行权限设置:请首先打开注册表。然后在主键 HKEY_LOCAL_MACHINE\System\currentControlSet\Control\Session Manager中增加(或者修改)一个类型为DWORD(双字节)的名称为ProtectionMode的项,并将其值设成1。

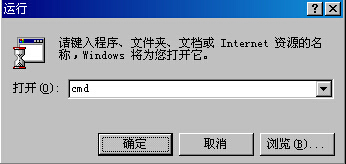

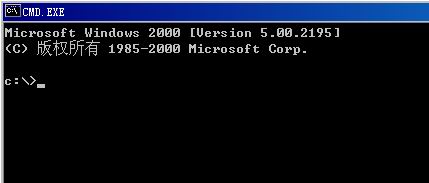

最后,请重新启动计算机生效。 第一种方法是查看系统注册表。先打开注册表。进入注册表后,可以通过查看以下主键: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run或RunServers HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run或RunServers 下面是否有类似Netspy.exe,空格.exe等可疑文件名,并手动删除键值和相应的程序。 第二种方法使用一些第三方软件,比如The Cleaner,它可以在http://antivirus.pchome.net/cleaner/7066.html下载到。 十二、加强对域和帐号数据库的管理 所谓“域”是指网络服务器和其他计算机的逻辑分组,凡是在共享域范围内的用户都使用公共的安全机制和用户帐号信息。每个用户有一个帐号,每次登录的是整个域,而不是某一个服务器。即使在物理上相隔较远,但在逻辑上可以在一个域上,这样便于管理。在网络环境下,使用域的管理就显得更为有效;在使用”域”的划分时,我们应该注意到“域”是建立在一个子网范围内,其根本基础是相互之间的信任度很高。 这里我们应该注意到在Windows NT/2000中,关于域的所用安全机制信息或用户帐号信息都存放在帐号数据库中(称为安全帐号管理器(SAM)数据库)。安全帐号管理器(SAM)数据库在磁盘上的具体位置就保存在系统安装目录下的system32\config\中的SAM文件,在这个目录下还包括一个SECURITY文件,也是安全数据库的内容。安全帐号管理器(SAM)数据库中包含所有组、帐户的信息,包括密码HASH结果、帐户的SID等。所以在对Windows NT/2000进行维护时应该特别小心安全帐号管理器(SAM)数据库的完整性,严格限制Administrator组和备份组帐户的成员资格。加强对这些帐户的跟踪,尤其是Administrator帐户的登录(Logon)失败和注销(Logoff)失败。对SAM进行的任何权限改变和对其本身的修改都要进行审计,切记要改变缺省权限设置来预防这个漏洞,一般来讲只有管理员才允许具有对以上两个文件的编辑权限。 下面的过程演示了怎么样启用SAM访问审核。 首先启动一个cmd命令窗口,在“开始”“运行”输入: 会出来一个黑底的命令窗口。

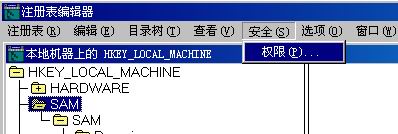

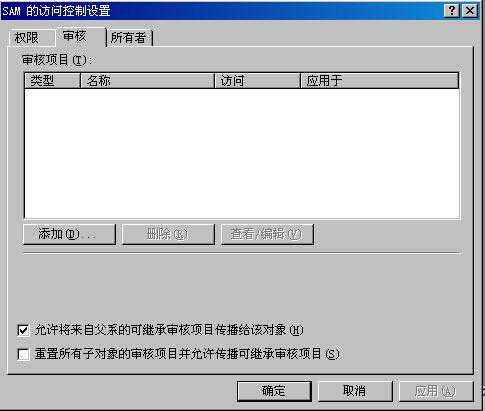

以下命令均是在该窗口中进行操作 确认启动schedule,如未启动,使用以下命令启动该服务 net start schedule 2.使用At 命令添加任务: at <时间> /interactive “regedt32.exe” 比如当前时间16:49,那么我们可以设置程序在16:51分启动: at 14:51 /interactive “regedt32.exe” 3. 那么到14:51分,Regedt32.exe会以系统帐号启动。 4. 选择 HKEY_LOCAL_MACHINE 窗口; 5. 选择 SAM 并从“安全“菜单选择“权限“,如下图; 再选择”高级”出来窗口如图示:

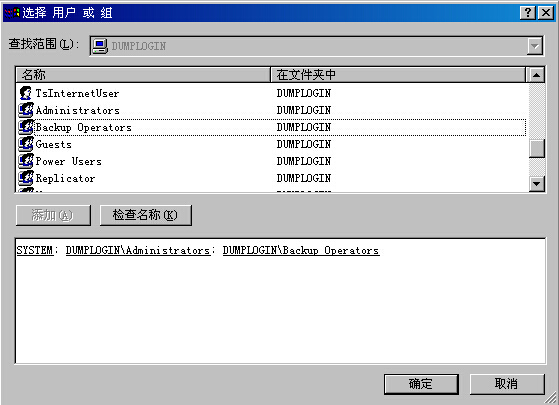

6. 单击“添加“,然后“显示用户“; 7. 添加如下帐号: SYSTEM Domain Admins Administrator Backup Operators

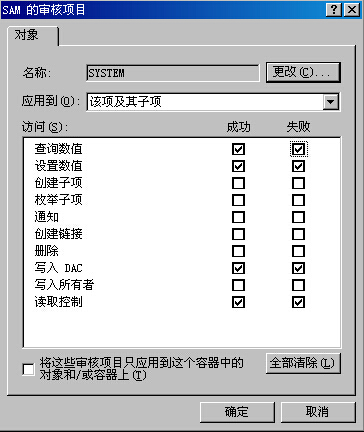

随着操作系统版本不一样,可能用户组名、帐号服务器上并不存在。 其他拥有以下权限的帐号: Take ownership of files or other objects(取得文件或其他对象的所有权) Back up files and directories(备份文件和目录) Manage auditing and security log(管理审核和安全日志) Restore files and directories(还原文件和目录) Add workstations to domain(域中添加工作站) Replace a process level token(替换进程级记号) 单击“确定“; 为下面设置“成功“和“失败“的审核: Query Value(查询数值) Set Value(设置数值) Write DAC(写入DAC) Read Control(读取控制)

单击”确定“。单击“是“。 停止schedule服务,在”开始” “运行”里输入:

来源:巨灵鸟 欢迎分享本文

上一个文章:技术一旦被用来作恶,究竟会有多可怕(一)

下一个文章:Windows操作系统安全如何防范(一)